Во время коммутации вы можете легко настроить отслеживание DHCP, чтобы предотвратить атаку подмены DHCP и атаку «голодания» DHCP. Прежде чем вы начнете предотвращать DHCP-атаки в сети, вам необходимо узнать о функциях и возможностях DHCP. DHCP-серверы динамически предоставляют клиентам информацию о конфигурации IP, включая IP-адрес, маску подсети, шлюз по умолчанию, DNS-серверы и многое другое. Последовательность обмена DHCP-сообщениями между клиентом и сервером.

Типы атак на DHCP.

Существуют некоторые DHCP-атаки, которые хакеры могут использовать для взлома ваших сетевых систем и доступа к информации. Атака с подменой DHCP и атака с отключением DHCP.

1. Атака с подменой DHCP

Атака подмены DHCP происходит, когда к сети подключается вредоносный DHCP-сервер и предоставляет ложные параметры конфигурации IP законным клиентам. Мошеннический сервер может предоставлять различную вводящую в заблуждение информацию:

- Неверный шлюз по умолчанию – злоумышленник предоставляет неверный шлюз или IP-адрес своего хоста для создания атаки «человек посередине». Это может остаться совершенно незамеченным, поскольку злоумышленник перехватывает поток данных по сети.

- Неправильный DNS–сервер — злоумышленник предоставляет неверный адрес DNS-сервера, указывая пользователю на вредоносный веб-сайт.

- Неверный IP–адрес — злоумышленник предоставляет недопустимый IP-адрес шлюза по умолчанию и создает DoS-атаку на DHCP-клиент.

2. Атака с отключением DHCP

Другой DHCP-атакой является атака с отключением DHCP. Целью этой атаки является создание DoS для подключения клиентов. Для атак с отключением DHCP требуется инструмент атаки, такой как Gobbler.

Gobbler имеет возможность просматривать весь спектр арендуемых IP-адресов и пытается арендовать их все. В частности, он создает сообщения об обнаружении DHCP с поддельными MAC-адресами.

Предотвращение DHCP-атак

С помощью защиты портов легко смягчить атаки с отключением DHCP. Однако для предотвращения атак с подменой DHCP требуется дополнительная защита.

Например, Gobbler использует уникальный MAC-адрес для каждого DHCP-запроса и защиты порта. Безопасность порта может быть настроена таким образом, чтобы уменьшить это. Однако Gobbler также можно настроить на использование одного и того же MAC-адреса интерфейса с другим аппаратным адресом для каждого запроса. Это сделало бы охрану порта неэффективной.

Атаки с подменой DHCP могут быть предотвращены с помощью отслеживания DHCP на доверенных портах. Отслеживание DHCP также помогает защититься от атак «голодания» DHCP, ограничивая количество сообщений об обнаружении DHCP, которые может получать ненадежный порт. DHCP snooping создает и поддерживает базу данных привязки DHCP snooping, которую коммутатор может использовать для фильтрации DHCP-сообщений из ненадежных источников. Таблица привязки отслеживания DHCP включает MAC-адрес клиента, IP-адрес, время аренды DHCP, тип привязки, номер VLAN и информацию об интерфейсе для каждого ненадежного порта коммутатора или интерфейса.

Примечание: В большой сети для создания таблицы привязки DHCP после ее включения может потребоваться время. Например, отслеживанию DHCP может потребоваться 2 дня для заполнения таблицы, если время аренды DHCP составляет 4 дня.

1. Отслеживание DHCP

Отслеживание DHCP действует как брандмауэр между ненадежными хостами и доверенными DHCP-серверами. Отслеживание DHCP выполняет следующие действия:

- Проверяет DHCP-сообщения, полученные из ненадежных источников, и отфильтровывает недопустимые сообщения.

- Создает и поддерживает базу данных DHCP snooping binding, которая содержит информацию о ненадежных хостах с арендованными IP-адресами.

- Использует базу данных DHCP snooping binding для проверки последующих запросов от ненадежных хостов.

Динамическая проверка ARP (DAI) и защита IP-источника также используют информацию, хранящуюся в базе данных привязки DHCP snooping. Отслеживание DHCP включено для каждой VLAN-сети. По умолчанию эта функция неактивна во всех VLAN. Вы можете включить эту функцию в одной виртуальной сети или в ряде виртуальных сетей.

Настройка отслеживания DHCP для предотвращения DHCP-атаки

Когда вы настраиваете отслеживание DHCP или включаете его на интерфейсе или VLAN, коммутатор получает пакет на ненадежный порт, коммутатор сравнивает информацию об исходном пакете с информацией, хранящейся в таблице привязки отслеживания DHCP.

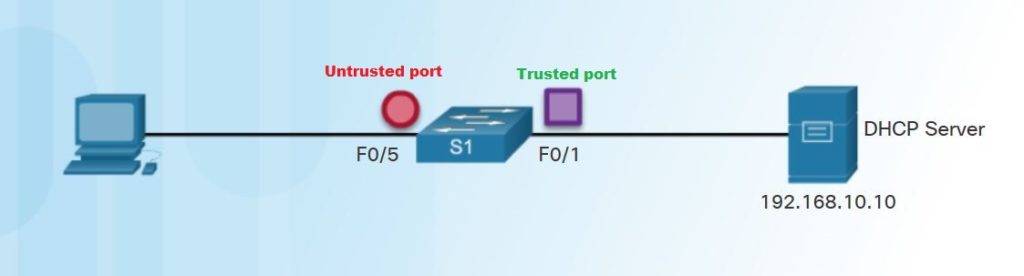

- Доверенные DHCP–порты — следует доверять только портам, подключающимся к вышестоящим DHCP-серверам. Эти порты, которые, как ожидается, ответят сообщениями DHCPoffer и DHCPAck. Доверенные порты должны быть явно указаны в конфигурации.

- Ненадежные порты – эти порты подключаются к хостам, которые не должны предоставлять сообщения DHCP-сервера. По умолчанию все порты коммутатора не являются надежными.

Общее правило при настройке отслеживания DHCP заключается в том, чтобы “доверять порту и включить отслеживание DHCP по VLAN”. Следовательно, для включения или настройки отслеживания DHCP следует выполнить следующие действия:

- Шаг 1. Включите отслеживание DHCP с помощью команды глобальной конфигурации ip dhcp snooping.

- Шаг 2. На доверенных портах используйте команду настройки доверенного интерфейса отслеживания ip dhcp.

- Шаг 3. Включите отслеживание DHCP по VLAN или по ряду VLAN.

Настройка максимального количества MAC-адресов

S1(config)# ip dhcp snooping

S1(config)#

S1(config)# interface f0/1

S1(config-if)# ip dhcp snooping trust

S1(config-if)# exit

S1(config)#

S1(config)# interface range f0/5 - 24

S1(config-if-range)# ip dhcp snooping limit rate 4

S1(config-if-range)# exit

S1(config)#

S1(config)# ip dhcp snooping vlan 5,10,50-52

S1(config)#

Попробуйте отобразить результирующий вывод привилегированной команды EXEC “show ip dhcp snooping”.

S1# show ip dhcp snooping

Попробуйте отобразить результирующий вывод команды “show ip dhcp snooping binding”. Другой способ проверки — с помощью команды “показать базу данных отслеживания ip dhcp”.

S1# show ip dhcp snooping binding

Ненадежные порты также должны ограничить количество сообщений об обнаружении DHCP, которые они могут получать в секунду, используя команду настройки интерфейса ip dhcp snooping limit rate.

Примечание: Ограничение скорости еще больше снижает риск атак с отключением DHCP.

Аналогичные методы смягчения доступны для клиентов DHCPv6 и IPv6. Поскольку устройства IPv6 также могут получать информацию о своей адресации из сообщения Router Advertisement (RA) маршрутизатора, существуют также решения по смягчению последствий для предотвращения любых несанкционированных сообщений RA.

Надежные и ненадежные источники

Вы можете настроить, доверяет ли отслеживание DHCP источникам трафика. Ненадежный источник может инициировать атаки на трафик или другие враждебные действия. Чтобы предотвратить подобные атаки, DHCP snooping фильтрует сообщения из ненадежных источников.

В корпоративной сети надежным источником является устройство, находящееся под вашим административным контролем. К таким устройствам относятся коммутаторы, маршрутизаторы и серверы в сети. Любое устройство за пределами брандмауэра или сети является ненадежным источником. Как правило, порты хоста рассматриваются как ненадежные источники.

В среде поставщика услуг любое устройство, которое не входит в сеть поставщика услуг, является ненадежным источником (например, клиентский коммутатор). Порты хоста являются ненадежными источниками.

В устройстве NX-OS вы указываете, что источнику доверяют, настраивая состояние доверия его подключаемого интерфейса.

Состояние доверия по умолчанию для всех интерфейсов является ненадежным. Вы должны настроить интерфейсы DHCP-сервера как доверенные. Вы также можете настроить другие интерфейсы как доверенные, если они подключаются к устройствам (таким как коммутаторы или маршрутизаторы) внутри вашей сети. Обычно вы не настраиваете интерфейсы портов хоста как доверенные.