Цель: изучить и понять, как создавать и применять расширенные списки контроля доступа для ограничения доступа Telnet к маршрутизатору или коммутатору.

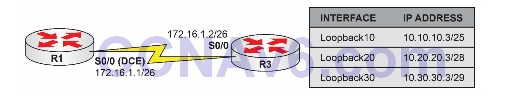

Топология:

Пожалуйста, используйте следующую топологию для выполнения этого лабораторного упражнения:

Task 1:

Настройте имена хостов на маршрутизаторах R1 и R3, как показано в топологии.

Task 2:

Сконфигурируйте R1 S0/0, который является DCE, так, чтобы обеспечить R3 тактовую частоту 2 Мбит/с. Сконфигурируйте IP-адреса на последовательных интерфейсах R1 и R3, как показано в топологии.

Task 3:

Настройте статический маршрут по умолчанию на R1, указывающий на R3 по последовательному соединению между двумя маршрутизаторами. Затем сконфигурируйте интерфейсы обратной связи, указанные на схеме на R3. Наконец, настройте R1 для разрешения сеансов Telnet. Используйте пароль CISCO для входа в Telnet.

Task 4:

Чтобы протестировать подключение, выполните ping R1 с интерфейсов R3 Loopback10, Loopback20 и Loopback30.

Task 5:

Создайте расширенный именованный ACL под названием TELNET-IN на R1. Этот ACL должен разрешать трафик Telnet с хоста 10.10.10.3 на любой IP-адрес на R1; запрещать Telnet с хоста 10.20.20.3 на любой IP-адрес на R1; разрешать Telnet с хоста 10.30.30.3 на любой IP-адрес на R1. Примените этот ACL к линиям Telnet на R1 для входящего трафика.

Task 6:

Чтобы протестировать конфигурацию ACL, подключитесь к R1 через интерфейсы R3 Loopback10, Loopback20 и Loopback30 с помощью команды telnet <ip_address> /source-interface <интерфейс>. Если ваша конфигурация ACL верна, должен работать только Telnet из R3 Loopback10 и Loopback20. Проверьте совпадения с вашим списком управления доступом.

Настройка и проверка

Task 3:

R1#config t

Enter configuration commands, one per line. End with CTRL/Z.

R1(config)#ip route 0.0.0.0 0.0.0.0 serial0/0 172.16.1.2

R1(config)#line vty 0 4

R1(config-line)#password CISCO

R1(config-line)#login

R1(config-line)#end

R1#

R3#conf t

Enter configuration commands, one per line. End with CTRL/Z.

R3(config)#int loop10

R3(config-if)#ip address 10.10.10.3 255.255.255.128

R3(config-if)#exit

R3(config)#int loop20

R3(config-if)#ip address 10.20.20.3 255.255.255.240

R3(config-if)#exit

R3(config)#int loop30

R3(config-if)#ip address 10.30.30.3 255.255.255.248

R3(config-if)#exit

R3(config)#line vty 0 4

R3(config-line)#password CISCO

R3(config-line)#login

R3(config-line)#end

R3#

Task 4:

R1#ping 10.10.10.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.10.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms

R1#ping 10.20.20.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.20.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/3/4 ms

R1#ping 10.30.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.30.30.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms

Task 5:

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#ip access-list extended TELNET-IN

R1(config-ext-nacl)#remark “Permit Telnet From Host 10.10.10.3”

R1(config-ext-nacl)#permit tcp host 10.10.10.3 any eq 23

R1(config-ext-nacl)#remark “Deny Telnet From Host 10.20.20.3”

R1(config-ext-nacl)#deny tcp host 10.20.20.3 any eq 23

R1(config-ext-nacl)#remark “Permit Telnet From Host 10.30.30.3”

R1(config-ext-nacl)#permit tcp host 10.30.30.3 any eq 23

R1(config-ext-nacl)#exit

R1(config)#line vty 0 4

R1(config-line)#access-class TELNET-IN in

R1(config-line)#end

R1#

Task 6:

R3#telnet 172.16.1.1 /source-interface loopback10

Trying 172.16.1.1 ... Open

User Access Verification

Password:

R1#

R3#telnet 172.16.1.1 /source-interface loopback20

Trying 172.16.1.1 ...

% Connection refused by remote host

R3#telnet 172.16.1.1 /source-interface loopback30

Trying 172.16.1.1 ... Open

User Access Verification

Password:

R1#

ПРИМЕЧАНИЕ: Команда access-class используется для применения списков ACL к маршрутизатору или коммутатору линий VTY, чтобы предотвратить доступ входящих сеансов Telnet и/или SSH к устройству. Это не то же самое, что использовать списки ACL, которые применяются к интерфейсам для предотвращения доступа сеансов Telnet и/или SSH к устройству.

Основываясь на нашем примере выше, мы можем увидеть соответствия правилам ACL следующим образом:

R1#sh ip access-lists TELNET-IN

Extended IP access list TELNET-IN

10 permit tcp host 10.10.10.3 any eq telnet (2 matches)

20 deny tcp host 10.20.20.3 any eq telnet (1 match)

30 permit tcp host 10.30.30.3 any eq telnet (2 matches)