Цель: изучить и понять, как настроить PAT на основе пула.

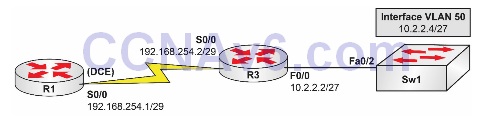

Топология:

Пожалуйста, используйте следующую топологию для выполнения этого лабораторного упражнения:

Task 1:

Настройте имена хостов на R1, R3 и Sw1, как показано в топологии.

Task 2:

Сконфигурируйте R1 S0/0, который является DCE, для обеспечения тактовой частоты 256 Кбит/с для R3. Сконфигурируйте IP-адреса на последовательных интерфейсах R1 и R3, как показано в топологии.

Task 3:

Настройте VLAN 50 с именем NAT_VLAN на Sw1. Назначьте интерфейс FastEthernet0/2 на Sw1 этой VLAN. Также настройте R1, чтобы разрешить доступ к Telnet с использованием пароля CISCO.

Task 4:

Сконфигурируйте интерфейс VLAN 50 на Sw1 и назначьте ему IP-адрес, показанный в топологии. Шлюз по умолчанию на Sw1 должен быть 10.2.2.2. Затем настройте интерфейс FastEthernet0/0 на R3 и назначьте ему IP-адрес, показанный в топологии.

Task 5:

Проверьте подключение, выполнив пинг с R1 на R3 и пинг с R3 на Sw1. Все это должно быть успешным. Однако, поскольку R1 не знает о подсети 10.2.2.0/27, Sw1 не сможет выполнить пинг R1, или наоборот.

Task 6:

Создайте список управления доступом, чтобы разрешить весь IP-трафик из подсети 10.2.2.0/27 в подсеть 192.168.254.0/29. Вы можете создать именованный или пронумерованный ACL для выполнения этой задачи.

Task 7:

Сконфигурируйте R3 g0/0 в качестве внутреннего интерфейса для NAT и S0/0 в качестве внешнего интерфейса для NAT. Затем настройте пул с именем PAT-POOL, который будет использоваться для трансляции PAT. Этот пул должен иметь как один начальный, так и конечный IP-адрес 192.168.254.4. Используйте для этого пула ту же маску подсети, что и для S0/0.

Task 8:

Настройте PAT на R3 для преобразования трафика, указанного в ACL, настроенном в задаче 6, в пул с именем PAT-POOL. Telnet от Sw1 до R1. Если вы правильно настроили PAT, это должно сработать. То же самое относится и к пингам от Sw1 или интерфейса Fa0/0 от R3 к R1.

Task 9:

Проверьте таблицу трансляций NAT на R3, используя команду show ip nat translations.

Настройка и проверка

Task 6:

R2#config t

Enter configuration commands, one per line. End with CTRL/Z.

R2(config)#ip access-list extended NAT-ACL

R2(config-ext-nacl)#remark “NAT Traffic from 10.2.2.0/27 To 192.168.254.0/29”

R2(config-ext-nacl)#permit ip 10.2.2.0 0.0.0.31 192.168.254.0 0.0.0.7

R2(config-ext-nacl)#^Z

R2#

Task 7:

R2#conf t

Enter configuration commands, one per line. End with CTRL/Z.

R2(config)#int fa0/0

R2(config-if)#ip nat inside

R2(config-if)#exit

R2(config)#int s0/0

R2(config-if)#ip nat outside

R2(config-if)#exit

R2(config)#ip nat pool PAT-POOL 192.168.254.4 192.168.254.4 netmask

255.255.255.240

R2(config)#end

R2#

Task 8:

R2#conf t

Enter configuration commands, one per line. End with CTRL/Z.

R2(config)#ip nat inside source list NAT-ACL pool PAT-POOL overload

R2(config)#end

R2#

ПРИМЕЧАНИЕ: Опять же, не забудьте ввести ключевое слово overload при настройке NAT overload/PAT.

Sw1#ping 192.168.254.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.254.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 8/8/12 ms

Sw1#telnet 192.168.254.1

Trying 192.168.254.1 ... Open

User Access Verification

Password:

R1#

Task 9:

R2#show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 192.168.254.2:4813 10.2.2.4:4813 192.168.254.1:4813 192.168.254.1:4813

icmp 192.168.254.2:4814 10.2.2.4:4814 192.168.254.1:4814 192.168.254.1:4814

icmp 192.168.254.2:4815 10.2.2.4:4815 192.168.254.1:4815 192.168.254.1:4815

icmp 192.168.254.2:4816 10.2.2.4:4816 192.168.254.1:4816 192.168.254.1:4816

icmp 192.168.254.2:4817 10.2.2.4:4817 192.168.254.1:4817 192.168.254.1:4817

tcp 192.168.254.2:12801 10.2.2.4:12801 192.168.254.1:23 192.168.254.1:23

R2#

R2#show ip nat statistics

Total active translations: 6 (0 static, 6 dynamic; 6 extended)

Outside interfaces:

Serial0/0

Inside interfaces:

FastEthernet0/0

Hits: 250 Misses: 40

Expired translations: 32

Dynamic mappings:

-- Inside Source

[Id: 3] access-list 140 interface Serial0/0 refcount 6

[Id: 4] access-list NAT-ACL pool PAT-POOL refcount 0

pool PAT-POOL: netmask 255.255.255.248

start 192.168.254.4 end 192.168.254.4

type generic, total addresses 1, allocated 0 (0%), misses 0