Цель: научиться настраивать фильтры доступа IPv6 в вашей сети.

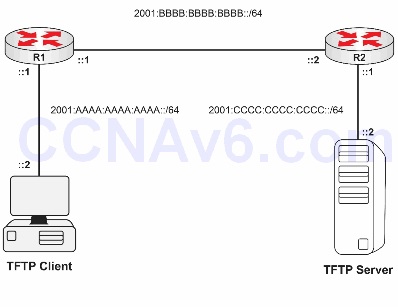

Топология:

Пожалуйста, используйте следующую топологию для выполнения этого лабораторного упражнения:

Назначение IP-адресов интерфейсов:

R1 Gig0/0 = 2001:BBBB:BBBB:BBBB::1/64

R1 Gig0/1 = 2001:AAAA:AAAA:AAAA::1/64

R2 Gig0/0 = 2001:BBBB:BBBB:BBBB::2/64

R2 Gig0/1 = 2001:CCCC:CCCC:CCCC::1/64

Task 1:

Настройте имена хостов на R1 и R2, как показано в топологии.

Task 2:

Настройте для каждого маршрутизатора соответствующие IPv6-адреса в обоих их гигабитных интерфейсах.

Task 3:

Настройте на каждом маршрутизаторе IPv6 маршрут IPv6 к сетям, не подключенным напрямую.

Task 4:

Настройте на R2 фильтр трафика с именем Inbound_ACL, разрешающий только TFTP-трафик от TFTP-клиента к TFTP-серверу. Убедитесь, что вы применили этот ACL к Gig0/0 на R2.

Тестирование ACL может быть немного сложным, но в Packet Tracer есть генератор трафика, или вы можете попробовать подключиться по telnet к удаленному TFTP-серверу, используя следующую команду маршрутизатора:

R1#telnet 2001:cccc:cccc:cccc::2 69

Настройка и проверка

Task 3:

R1(config)#ipv6 route 2001:CCCC:CCCC:CCCC::/64 2001:BBBB:BBBB:BBBB::2

R2(config)#ipv6 route 2001:AAAA:AAAA:AAAA::/64 2001:BBBB:BBBB:BBBB::1

Task 4:

R2(config)#ipv6 access-list Inbound_ACL

R2(config-ipv6-acl)#permit udp 2001:AAAA:AAAA:AAAA::2/64 2001:CCCC:CCCC:CCCC::2/64 eq tftp

R2(config)#int gig 0/0

R1(config-if)#ipv6 traffic-filter Inbound_ACL in

Тестирование этого ACL может быть немного сложным. В Packet Tracer вы можете использовать генератор трафика на ПК для отправки TFTP-трафика, который будет разрешен, а затем выполнить пинг (например), чтобы узнать, заблокирован ли он. На действующем оборудовании вы можете скопировать tftp с маршрутизатора, выступающего в качестве хоста, на удаленное устройство. Вы можете указать порт для подключения к telnet и исходный интерфейс.

R1#telnet 2001:CCCC:CCCC:CCCC::2 69 /source-interface loopback0