Цель: изучить и понять, как создавать и применять стандартные нумерованные списки контроля доступа (ACL).

Топология:

Пожалуйста, используйте следующую топологию для выполнения этого лабораторного упражнения:

Task 1:

Настройте имена хостов на маршрутизаторах R1 и R3, как показано в топологии.

Task 2:

Настройте R1 S0/0, который является DCE, для обеспечения тактовой частоты 768 Кбит/с для R3. Настройте IP-адреса на последовательных интерфейсах R1 и R3, как показано в топологии. Настройте статический маршрут по умолчанию на маршрутизаторе R1, указывающий на маршрутизатор R3, через последовательное соединение между двумя маршрутизаторами. Кроме того, настройте статический маршрут по умолчанию на маршрутизаторе R3, указывающий на маршрутизатор R1 через последовательное соединение между двумя маршрутизаторами. Настройте интерфейсы Loopback, указанные на схеме, на R1 и R3.

Task 3:

Чтобы проверить подключение, выполните проверку связи R1 с интерфейсов R3 Serial0/0, Loopback10, Loopback20 и Loopback30. Для проверки связи с интерфейсами Loopback используйте команду ping <ip_address> source <interface>.

Task 4:

На маршрутизаторе R1 создайте стандартный нумерованный список управления доступом, чтобы предотвратить входящий трафик из подсети Loopback20 на маршрутизаторе R3, но явно разрешить весь входящий трафик из подсетей Loopback10 и Loopback30 на маршрутизаторе R3. Примените этот ACL входящий на Serial0/0. Теперь попробуйте выполнить ping-запрос R1 от R3 Serial0/0, Loopback10, Loopback20 и Loopback30, используя источник ping <ip_address> <interface>. Если вы настроили это правильно, только Loopback10 и Loopback30 смогут пинговать.

Настройка и проверка

Task 2:

R1#config t

Enter configuration commands, one per line. End with CTRL/Z.

R1(config)#ip route 0.0.0.0 0.0.0.0 serial0/0 172.16.1.2

R1(config-if)#end

R1#

R3#conf t

Enter configuration commands, one per line. End with CTRL/Z.

R3(config)#ip route 0.0.0.0 0.0.0.0 serial0/0 172.16.1.1

R3(config)#int loop10

R3(config-if)#ip address 10.10.10.3 255.255.255.128

R3(config-if)#exit

R3(config)#int loop20

R3(config-if)#ip address 10.20.20.3 255.255.255.240

R3(config-if)#exit

R3(config)#int loop30

R3(config-if)#ip address 10.30.30.3 255.255.255.248

R3(config-if)#end

R3#

Task 3:

R3#ping 172.16.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/5/8 ms

R3#ping 172.16.1.1 source loopback10

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds:

Packet sent with a source address of 10.10.10.3

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/6/8 ms

R3#ping 172.16.1.1 source loopback20

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds:

Packet sent with a source address of 10.20.20.3

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/8 ms

R3#ping 172.16.1.1 source loopback30

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds:

Packet sent with a source address of 10.30.30.3

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms

Task 4:

R1#conf t

Enter configuration commands, one per line. End with CTRL/Z.

R1(config)#access-list 10 remark “Permit From R3 Loopback10”

R1(config)#access-list 10 permit 10.10.10.0 0.0.0.127

R1(config)#access-list 10 remark “Deny From R3 Loopback20”

R1(config)#access-list 10 deny 10.20.20.0 0.0.0.15

R1(config)#access-list 10 remark “Permit From R3 Loopback30”

R1(config)#access-list 10 permit 10.30.30.0 0.0.0.7

R1(config)#int s0/0

R1(config-if)#ip access-group 10 in

R1(config)#end

R1#show ip access-lists

Standard IP access list 10

10 permit 10.10.10.0, wildcard bits 0.0.0.127

20 deny 10.20.20.0, wildcard bits 0.0.0.15

30 permit 10.30.30.0, wildcard bits 0.0.0.7

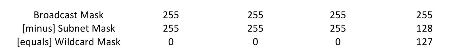

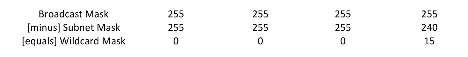

ПРИМЕЧАНИЕ. Маски с подстановочными знаками, используемые в списках ACL, настраиваются так же, как для EIGRP и OSPF. Чтобы определить подстановочную маску, вы можете просто вычесть маску сети для сети, в которой вы хотите сопоставить ACL, из широковещательной маски. Эта концепция проиллюстрирована в таблице вычитания, показанной ниже:

В нашем примере маска подсети 10.10.10.0/25 — 255.255.255.128. Если это вычесть из широковещательной маски 255.255.255.255, результатом будет 0.0.0.127, который является подстановочной маской, которую мы будем использовать при сопоставлении ACL для этой подсети. Используя ту же концепцию, маска подсети 10.20.20.0/28 равна 255.255.255.240. Если бы мы использовали приведенную выше таблицу для определения подстановочной маски, мы бы получили следующее:

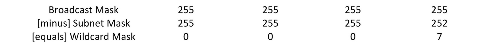

И, наконец, маска подсети 10.30.30.0/29 — 255.255.255.248. Если бы мы использовали ту же таблицу для получения подстановочной маски, мы бы получили следующее:

R3#ping 172.16.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds:

U.U.U

Success rate is 0 percent (0/5)

R3#ping 172.16.1.1 source loopback10

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds:

Packet sent with a source address of 10.10.10.3

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms

R3#ping 172.16.1.1 source loopback20

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds:

Packet sent with a source address of 10.20.20.3

U.U.U

Success rate is 0 percent (0/5)

R3#ping 172.16.1.1 source loopback30

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds:

Packet sent with a source address of 10.30.30.3

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms

ПРИМЕЧАНИЕ. Всякий раз, когда вы видите сбой пинга и маршрутизатор показывает U.U.U, обычно это происходит потому, что ваш запрос на пинг был административно запрещен списком ACL на другом конце.

Второй урок, который необходимо усвоить в этом упражнении, заключается в том, что хотя конфигурация ACL ориентирована на R3 Loopback10, Loopback20 и Loopback30, поскольку мы не разрешили явно подсеть Serial0/0 между R1 и R3, это неявно запрещено в конце ACL. Имейте это в виду: если трафик не разрешен явно, он неявно запрещен. Очень важно понимать этот аспект в отношении списков контроля доступа. Явно настроенные операторы отображаются как совпадения с записями ACL, а неявные запрещенные совпадения — нет.

R1#show access-lists

Standard IP access list 10

10 permit 10.10.10.0, wildcard bits 0.0.0.127 (15 matches)

20 deny 10.20.20.0, wildcard bits 0.0.0.15 (11 matches)

30 permit 10.30.30.0, wildcard bits 0.0.0.7 (15 matches)